Windows 7 spadł poniżej 50 procent udziałów

4 grudnia 2017, 10:43Udziały Windows 7 w rynku komputerów z Windows spadły poniżej 50 proc. To dobra wiadomość dla Microsoftu, któremu zależy, by użytkownicy jak najszybciej przesiedli się na system Windows 10. Co więcej, listopadowy spadek udziałów Windows 7 był największy od debiutu tego sytemu w 2009 roku

HP nadzoruje użytkowników bez ich zgody + AKTUALIZACJA

29 listopada 2017, 11:16HP zostało przyłapane na instalowaniu oprogramowania przekazującego dane użytkowników firmowych komputerów. Program HP Touchpoint Analytics Service trafił na komputery bez zgody użytkowników. O jego istnieniu poinformowały osoby, które zauważyły, że ich komputery działają wolniej

Sztuczna inteligencja rozpoznaje wyrzutnie rakiet

21 listopada 2017, 12:57Systemy sztucznej inteligencji pomagają amerykańskim agencjom wywiadowczym w analizie zdjęć satelitarnych i identyfikowaniu nieujawnionych reaktorów atomowych czy tajnych baz i instalacji wojskowych. Niedawno amerykańscy eksperci nauczyli sztuczną inteligencję identyfikować chińskie wyrzutnie rakiet ziemia-powietrze.

IBM zbudowało dwa kolejne komputery kwantowe

13 listopada 2017, 11:24IBM poinformował właśnie o zbudowaniu i przetestowaniu dwóch maszyn. Jedna z nich do 20-kubitowy komputer, który zostanie udostępniony klientom firmy jeszcze przed końcem bieżącego roku. Druga to prototypowy 50-kubitowy system, który stanie się podstawą do zbudowania kolejnych maszyn

Czołowy badacz SI ma pomysł na lepsze rozpoznawanie obrazów przez maszyny

6 listopada 2017, 10:43Sądzę, że współczesne komputerowe systemy rozpoznawania obrazu są niewłaściwie zaprojektowane. Działają lepiej niż cokolwiek innego, ale to nie znaczy, że działają dobrze. Śmiałe stwierdzenie, ale gdy wypowiada je Geoff Hinton, jeden z twórców maszynowego głębokiego uczenia się, to warto się nad jego słowami zastanowić.

The Pirate Bay zaprzęga internautów do wydobywania kryptowaluty

18 września 2017, 10:56Serwis The Pirate Bay umieścił na swojej witrynie kod JavaScript służący do wydobywania kryptowaluty Monero. Kod jest uruchamiany na komputerze osoby korzystającej z TPB. W ten sposób serwis, korzystając ze swojej popularności, może zaprząc komputery internautów do wydobywania dlań kryptowaluty i osiągania przychodów ze swojej działalności

Przestępcy tworzą botnety wydobywające kryptowaluty

13 września 2017, 11:04Kryptowaluty cieszą się popularnością nie tylko wśród uczciwych użytkowników, ale również wśród przestępców – od sprzedawców narkotyków po cyfrowych szantażystów. Ich generowanie, zwane wydobywaniem, odbywa się za pośrednictwem komputerów, a z im większej mocy obliczeniowej korzystamy, tym większe prawdopodobieństwo, że otrzymamy walutę

Fermion Majorany nadzieją topologicznych komputerów kwantowych

8 września 2017, 10:38Niewykluczone, że komputery kwantowe pewnego typu będą wykorzystywały cząstkę, której istnienie nie zostało jeszcze ostatecznie udowodnione. Mowa tutaj o fermionie Majorany. Eksperci z University of Sydney i Microsoftu badali ruch elektronów przemieszczających się po kablu i dostarczyli kolejnych dowodów na istnienie kwazicząstki, cząstki, która nie istnieje, ale powstaje wskutek wspólnego ruchu innych cząstek

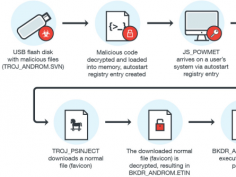

Infekuje komputer bez zapisywania plików na HDD

4 września 2017, 09:18Firma Trend Micro odkryła szkodliwe oprogramowanie, które w czasie infekcji nie zapisuje żadnych plików na twardym dysku. Przez to trudniej jest je wykryć i przeanalizować. Początkowo eksperci nie wiedzieli, w jaki sposób szkodliwy kod jest rozpowszechniany. Odkryto jednak, że infekcja rozpoczyna się od klipsu USB.

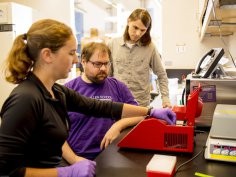

Zmanipulowane DNA pozwala na zaatakowanie komputera

16 sierpnia 2017, 09:57Badacze z University of Washington udowodnili, że dzięki łatwo dostępnym narzędziom hakerzy mogą dołączyć szkodliwy kod do... zsyntetyzowanych łańcuchów DNA i dzięki temu przejąć kontrolę nad komputerem wykonującym analizę DNA. Szczegóły ataku zostaną zaprezentowane podczas przyszłotygodniowego 2017 USENIC Security Symposium.